AWS アカウントは組織として運用する場合、用途毎に複数アカウントを利用したほうがセキュリティ向上、作業ミスのリスク低減、コスト把握などの点でメリットがあります。

自分はよくある例の開発アカウント(≒開発AWS環境)、本番アカウント(≒本番AWS環境)のように分けて使用しています。

分けていることによりterraformを(開発環境で)心置きなく実行できたり、tagや名前でこのリソースは開発で、これは本番で、とわざわざ指定しなくても良いので助かっています。

アカウントの追加方法は、

- 既存AWSアカウント(使用済のメールアドレス)に対して招待する

- 新規AWSアカウント(未使用のメールアドレス)を作成しながら招待する

の2通りがあります。

今回は後者の方法でAWSアカウントを追加します。

後者の場合はクレジットカードの登録、住所の入力などが不要となります。

※組織から抜ける時に必要となります。

またマニュアル記載の通り

- マスターアカウント → 追加する人

- メンバーアカウント → 追加される人

として進めていきます。

マスターアカウントは、適切な権限を持つIAM ユーザー or ルートユーザー (非推奨) としてログインします。

新規メンバーアカウントの追加手順

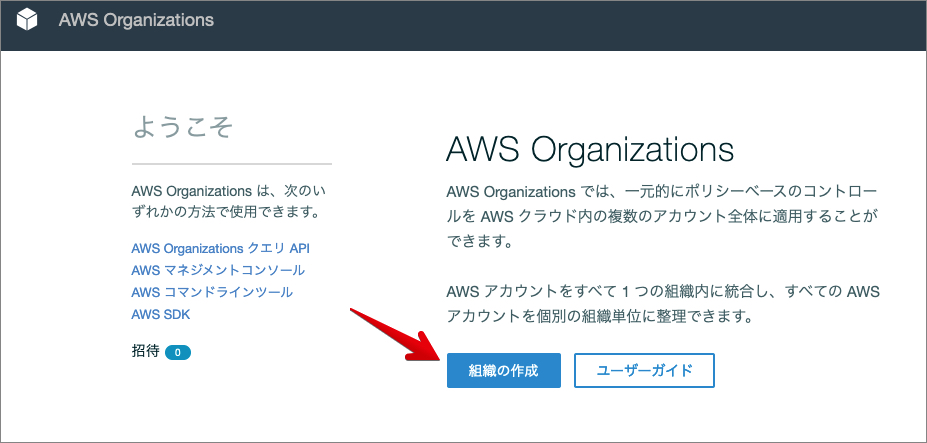

マスターアカウントで組織作成

サービスで「AWS Organizations」を検索し、新規作成します。

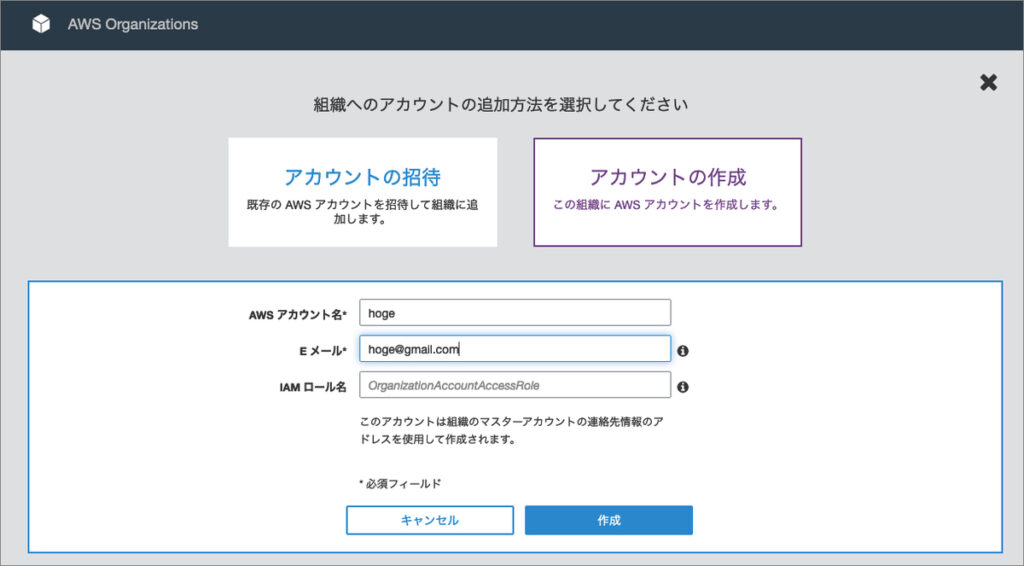

メンバーアカウントを作成・招待

右の「アカウントの作成」を選択し

- AWSアカウント名 → コンソール画面上部に表示される名前

- IAMロール名 → 何も入力しない(デフォルトの OrganizationAccountAccessRole)

を設定します。

OrganizationAccountAccessRole はメンバーアカウント側のロールに追加されます。

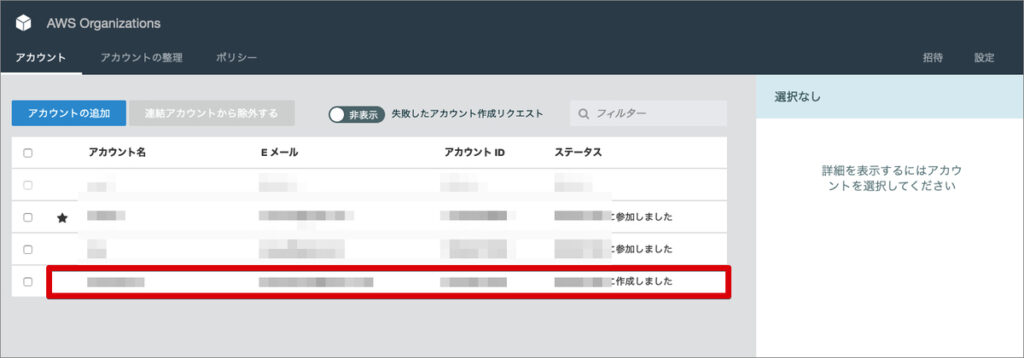

アカウントが追加されたことを確認します。

メンバーアカウントでパスワード設定・ログイン

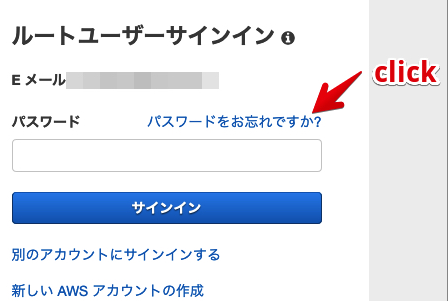

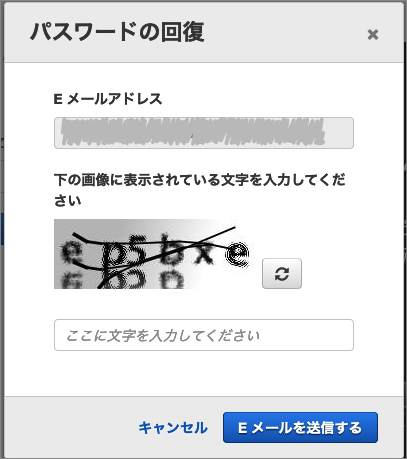

メールアドレスでログイン、パスワード忘れた場合をクリックして画面に従って操作します。

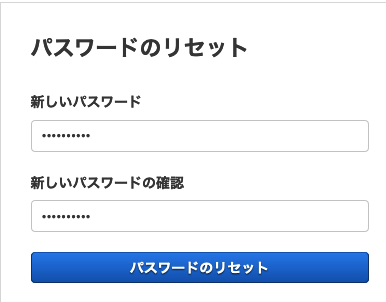

メールアドレスへパスワード再設定用リンクが飛んでくるので、クリックして設定します。

この後、通常ログインが可能です。

以降は、2要素認証の設定やIAMユーザーを作成してそのユーザーでの作業を行うことを推奨します。

例:メンバーアカウントへSCPを設定

組織の使い方の一例としてサービスコントロールポリシー(SCP)を設定してみます。

組織単位 (OU) ≒IAMグループ、

AWS(マスター,メンバー問わず)アカウント≒IAMユーザー

と考えるとわかりやすいかもしれません。

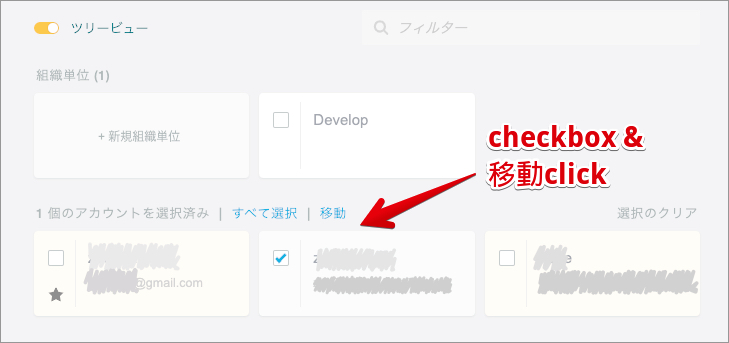

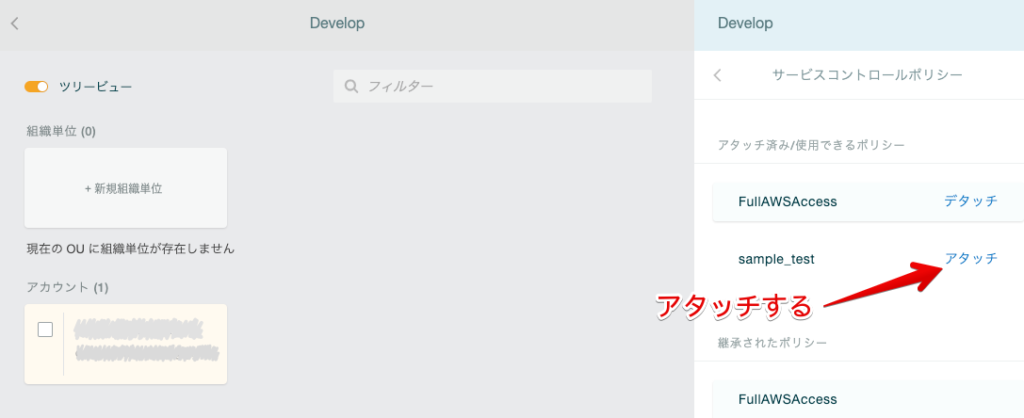

マスターアカウントでログイン後、OU作成。今回はDevelopを作成。

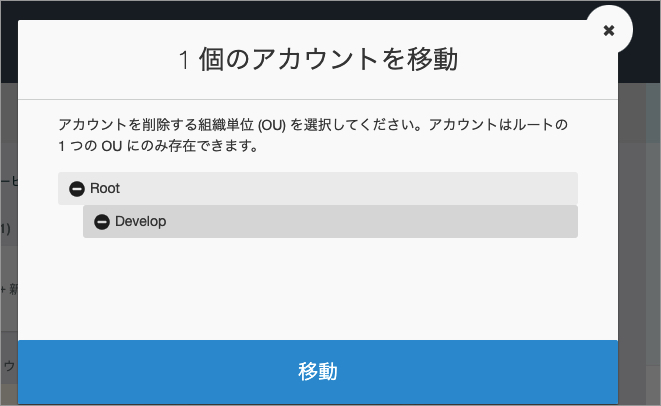

メンバーアカウントをOUへ移動

OU で SCP を作成します。

サービスコントロールポリシーの例 の例 12: リソース作成時にタグをリクエストする のjsonを貼り付けます。

アカウント整理 → Develop で作成したSCPをアタッチします。

今回は以上です〜ノシ

参考

(´・ω・`)ゞアリガトゴザイマス.。.・゚